お品書き

お品書き

はじめに ファイアウォール アドレス変換 アクセス制御 アクセスポリシー ネットワーク攻撃 案件事例 こんな案件が来たら 概要設計 詳細設計 導入/運用

ここでは、ネットワーク機器におけるアクセス制御方式について説明します。

ネットワークでのアクセス制御は、主に以下の2つのレイヤーをベースにして処理されます。

また、主に以下の2つの実装方式があります。

以下、2人の会話をご覧ください。

| せんぱ~い (^ー^*) |

| ん、どうした~? |

| いま読んでいる資料に、ルータとファイアウォールのアクセス制御についての話が書いてあるんですけど、、、。 |

| うん。 |

| どっちも、レイヤー3からレイヤー4の間で、主にIPアドレスやポート番号などの情報を見てアクセス制御しているって書いてあるんですよ~ヾ(・_・ ) |

| まぁ、ネットワーク機器の処理範囲は、ほとんどそのレイヤーだからね。 |

| ぶっちゃけ、ルータとファイアウォールって、呼び名を変えて使い分けるほどの違いがあるんでしょうか? |

| う~ん、必要なのは必要なんだけど。。。( ̄~ ̄; 半分は実装の違いで、半分は気持ちの問題かな~? |

| 気持ちの問題ですか? なんか、煮え切らないですね~(・・;) |

| 実際、ネットワーク図ではファイアウォールの絵になっているけど実物はルータだった、ということもあるからね。 「デフォルト許可」の考えで設置するのがルータ、「デフォルト拒否」だとファイアウォール、という感じかな? |

| どっちもアクセス制御の機能は持っているので、設定次第で役割が変わる、という意味ですか? |

| そうだね。アクセス制御の機能が要件に合っていれば、ルータをファイアウォールとして置いたって別に構わないんだよ。 |

| ふむふむ (・_・) でも、半分は実装の違いなんですよね。やっぱり、ファイアウォール製品のほうが高性能なんですか? |

| よく、ルータのアクセス制御は「パケットフィルタリング」、ファイアウォールのアクセス制御は「ステートフルインスペクション」、という言い方をするんだ。 |

| 「パケットフィルタリング」は分かりますけど、その「ステート、、、」なんとかっていうのが良く分かんないです。 |

| 「ステートフルインスペクション」ね。 まず、「パケットフィルタリング」の仕組みは分かるよね? |

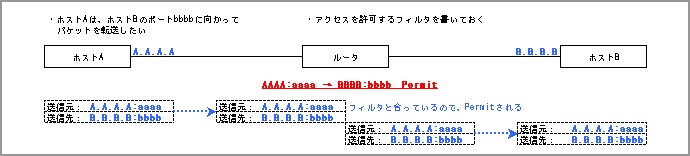

| はい、簡単に書くと、こんな感じですよね(..) |

| そうだね。今さら、図に書くほどのことでもないけど。 ところで、図の「aaaa」の値は何だっけ? |

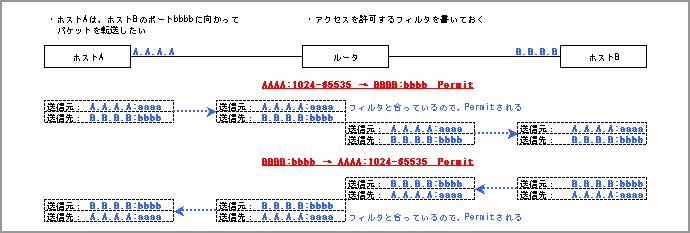

| あ、そっか。クライアント側は1024番以上の任意のポート番号を使うんでしたね。 なので、実際には「AAAA:1024-65535 → BBBB:bbbb Permit」のように範囲指定しないとダメですね。 |

| まぁ例外もあるんだけど、それはそれとして。 あと、普通は戻りのパケットもあるだろうから、実際に使うときはこれだけじゃ足りないよね。 |

| は、はうっ∑( ̄口 ̄*) 確かに、逆向きのルールも書いてあげないとダメですね。 |

| これなら、動きそうだね( ゜゜) ここで、1つ考えてほしいことがあるんだ。 |

| なんでショ?(・・ |

| ホストBから見た場合、自分への通信は「bbbb」というポート番号の通信しか来ないから、きちんと守られている感じがあるよね。 |

| はい、そうですね。 フィルタが効いて、守られてますね。 |

| 逆に、ホストAから見たらどうだろう? |

| えーっと、1024番から65535番までのポート番号で入って来られるから、、、アレッ? 。。。はは、ほとんどスカスカじゃないですか?¬(; ̄ー ̄)┌ |

| そう( ̄ー ̄) 実際には、重要なサービスのポート番号はほとんど1023番以下に収まっているから、それほど大変なことではないんだけどね。 |

| それはそうですけど。。。 9割以上のポート番号が丸見えになっているわけですから、何とかしたいですね。 |

| 「動的フィルタ」みたいな名前の機能を実装して不要なポートを動的に閉じるような機器もあるんだけど、基本的に「パケットフィルタリング」はその程度の機能だと考えてくれ。 |

| そ、そんな~(゚〇゚;) あ、もしかして、さっきの「ステート、、、」なんとかにすれば大丈夫とか? |

| おっ、よく気付いたねd(* ̄o ̄) IPアドレスやポート番号での制御に加え、通信の向きや内容までチェックするのが「ステートフルインスペクション」なんだよ。 |

| ヤッタ~、問題解決!ヾ(´ー` )ノ でも、どうやって? |

| え~っと、どっかに資料があったんだけど。。。(ガサゴソ) チョッチ待ってくれ。 |

| はーい(^-^ゞ |

以下、「ステートフルインスペクション-その1」につづく。。。

ネットワークセキュリティ関係者の部屋 > ネットワークセキュリティ実践劇場 > ネットワーク機器によるアクセス制御