お品書き

お品書き

はじめに ファイアウォール アドレス変換 アクセス制御 アクセスポリシー ネットワーク攻撃 案件事例 こんな案件が来たら 概要設計 詳細設計 導入/運用

ここでは、ファイアウォール機器が実装しているステートフルインスペクション機能について説明します。

パケットフィルタリングのアクセス制御に加え、主に以下の2つの情報をチェックします。

以下、2人の会話をご覧ください。

| せんぱ~い (^ー^*) 資料は見つかりました? |

| う~ん、ない。(・_・) というわけで、今日はもう終わり。 |

| え~、そんなぁ。。。(TεT;) |

| わ、分かったから泣くなっつーの。 だいたい覚えているので、ダイジョブダ。(´・ω・`)b |

| わーい、ヤッタ(-^ー^-) |

| えーっと、まず、パケットフィルタリングでは静的にアクセス制御を設定するので、必要と思われるポートを事前に全て空けておかないといけない、というところまではイイよね? |

| はい、さっきの話ではそうでした。 |

| これをどうにかしたいよね、と。 |

| はい。 そこで、「ステートフルインスペクション」っていうやつが登場するんですよね? |

| そう。でもその前に、TCP/IPについて多少の知識が必要だね。 まず、TCPの「3-WAYハンドシェイク」は分かる? |

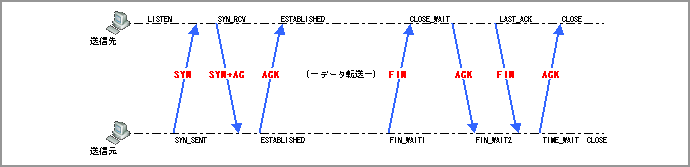

| TCP/IPの基本は習ったので、だいたい分かります。 こんなやつですよね(..) |

| そうだね( ゜゜) 終わりの部分は通信の内容や状況によって違うけど、どんなTCPの通信でも始まりの部分は必ずこうなるはずだ。 |

| はい、お互いにこのルールを守っているから、通信が成り立つんだと思います。 |

| そう。ところで、これはTCPの通信だから送信元と送信先のポート番号があるはずだよね? |

| 送信先のポート番号は、送信先となるサーバの待ち受けポート番号ですね。 例えば、HTTPだったら80/tcpとか。 |

| じゃ、送信元ポート番号は? |

| えっと、送信元ポート番号は通信を開始するときに1024番以上の未使用ポート番号を任意に使うので、通信が始まるまで分からないと思いますけど。。。 (;´Д`) |

| そう。でも送信元が通信を開始した時点では決まっているはずなので、最初のSYNパケットの中身を見れば送信元ポート番号が分かるよね? |

| まぁ、理論上はそうですね。 |

| つまり最初のパケットを見れば、送信元のIPアドレスとポート番号、送信先のIPアドレスとポート番号が分かるわけだ。 |

| はい。 |

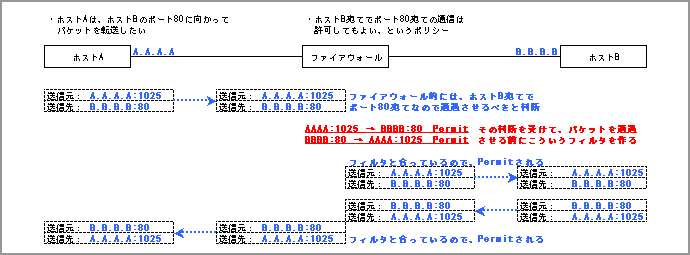

| ということは、下図のような処理フローになっていれば、最低限必要なポートだけを空けるようなフィルタリング処理が可能になるわけだ。(..) |

| えっ?(゚〇゚;) 最初のパケットが来てから、そのパケットの情報を見てフィルタをその都度作るっていう事ですか? |

| そうだよ。 これなら、不要なポートを空けておかなくて済むだろう? |

| 理論的にはそうですけど。。。 こんなの、現実的に出来るわけないじゃないですか~¬(  ̄ー ̄)┌ |

| これを自動的に処理する機能が、ステートフルインスペクションには実装されているんだよ。 |

| (!_!) |

| この機能により、ファイアウォールには単に「ホストAからホストBへのHTTPを許可」と書いておくだけで、開始された通信に関連するパケットだけを許可するようなフィルタが自動的に完成するというワケ。 |

| は~~~(・〇・) |

| どうだ、まいったか?( ̄^ ̄) |

| ま、まいりました~ヽ(  ̄д ̄;)ノ |

| これだけでも結構イイ感じなんだけど、ステートフル(状態を)インスペクション(検査する)というぐらいなので、他にも検出機能があるんだよ。 |

| えっ、どんなのですか (・・? |

| あと、いろんな情報をチェックするだけあって、使うときの注意事項もあるんだけど。。。 |

| えっ、どんなのですか (・・? |

| 。。。 |

| ど、どうしました? |

| 。。。 その前に、トイレ行ってもいい?(*μ_μ) |

| な、なんだ。はは、、、。 じゃ、わたしも行って来ます(*μ_μ) |

以下、「ステートフルインスペクション-その2」につづく。。。

ネットワークセキュリティ関係者の部屋 > ネットワークセキュリティ実践劇場 > ステートフルインスペクション-その1