お品書き

お品書き

はじめに ファイアウォール アドレス変換 アクセス制御 アクセスポリシー ネットワーク攻撃 案件事例 こんな案件が来たら 概要設計 詳細設計 導入/運用

ここでは引き続き、ファイアウォール構築の案件を受けてお客さんと相談する内容について紹介します。

以下、2人の会話をご覧ください。

| せんぱ~い (^ー^*) |

| ん、どうした~? |

| 買ってきましたよ~。 はい、「おしるこ」♪ |

| ゲッ? ∑( ̄Д ̄;) な、なんで「おしるこ」? |

| せんぱい、甘いものが好きだと思って。 わたしは「ナタデココ」ですけど。(・_・ ) |

| な、「ナタデココ」?∑( ̄Д ̄;) なつかしいな~。よく売ってたね、そんなの。 |

| いや、普通に1階の自販機で売ってましたけど。(・_・ ) 「コーンポタージュ」とか「ティラミス」もありましたよ? |

| うーん、そんな恐ろしい自販機があったとは。。。 (;  ̄Д ̄) |

| じゃ、いただきまーす。 ごきゅっ!ごきゅっ! |

| しょうがない、飲むか。。。 ごきゅっ!ごきゅっ! |

| ふぅ! じゃ、そろそろ始めますか? |

| う、うぷ( ̄ω ̄;) じゃ、次はセキュリティゾーンの話ね。 |

| 「セキュリティゾーン」って何ですか? |

| 言葉は大げさだけど、そんなに大したことじゃないよ。 ネットワークに対して、セキュリティで判断した場合のランクを付けるんだ。 |

| うーん、例えば? |

| 例えば社内ネットワークとインターネットを比べたら、どちらのほうがセキュリティのレベルが高い? |

| それは、社内でしょうね。 あ、その程度のことですか。 |

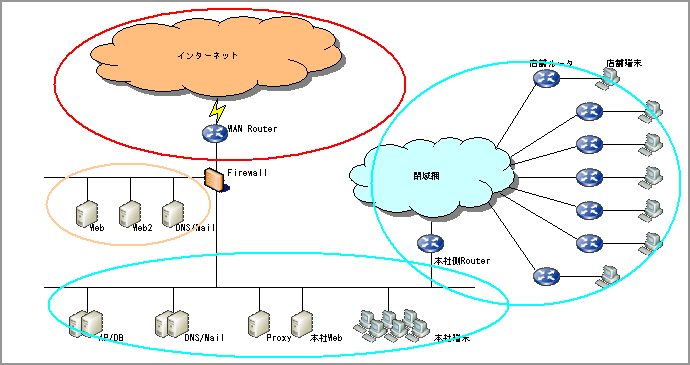

| そうそう、その程度のことだよ。 さっきの通信フローやセグメント分けを踏まえて、この案件の構成だとどうなるだろう? |

| たぶん、こんな感じだと思いますけど。 インターネットが一番低くて、その次が公開サーバのセグメント、本社と店舗は同じぐらいかな?(..) |

| おぉ、正解だ!( ̄ー ̄) ちなみに、公開サーバのセグメントのように中間的な立場の部分を「DMZ(非武装地帯)」と言うんだよ。 |

| セキュリティゾーンの分け方は分かったんですけど、これを使ってどうしたらいいんですか? |

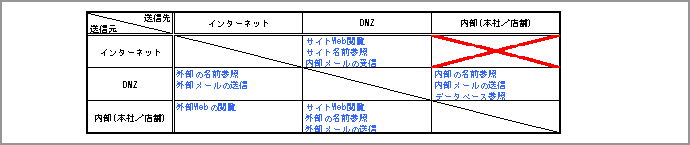

| ゾーン内の通信は制御せず、ゾーンをまたぐ通信を制御するという考えで、アクセスポリシーを作るんだよ。 さっきの通信フローを踏まえると、大雑把に書けばこんな表になるね。(..) |

| え~っと、送信元が縦で送信先が横だから。。。 内部からインターネットはWeb閲覧できるけど、逆向きは何も出来ない、っていう感じですか? |

| そうそう( ̄ー ̄)( ̄ー ̄) で、この表の中にIPアドレスやプロトコルなどの詳細情報を入れていくと、アクセスポリシーが完成するというわけだ。 |

| なるほど~! w(゜o゜)w なんか、思ったより簡単に出来ちゃいましたね。 |

| そう、簡単だろう? ところで、さっき何か質問してなかったっけ? |

| あー。(´Д`)ノ データベースを何で内部に別サーバとして置くか、っていうやつですね。 |

| きっとデータベースの中には色々と大事な情報が入っていると思うけど、どこのゾーンに置くのが一番いいだろう? |

| もちろん、内部に置くのが一番いいに決まってますよね。。。 なんか、アホな質問をしてしまいました。¬(  ̄ー ̄)┌ |

| 他にも、1台のサーバに詰め込めるほど軽い処理じゃないとか、詰め込むとサーバ障害時に困るとか、いろいろ理由があるけどね。 |

| なるへそ。 でも、セキュリティゾーンの考え方は良く分かりました。 |

| とりあえず、この構成図を見て考えられるのは、こんなところかな。 |

| 構成図を見るだけで、ずいぶんいろんなことが分かるものですね! |

| もちろん、現時点では全て仮定の話だけどね。 仮に違っていても、お客さんの話と照らし合わせて修正すればいいだけのことだ。 |

| そうですね。 これで、事前の準備は万端ですか? |

| そうだね。あとはネットワークの監視があるかどうかだけど、これは実際に仕組みがあるかどうか聞いてからでも遅くないので、今はイイや。 |

| 了解です!(^-^ゞ 打ち合わせ、よろしくお願いします。 |

| こちらこそ、よろしく。 まぁ、基本的には横に座ってるだけでいいから。 |

| わくわく o(^^o)(o^^)o どきどき o(^o^)o |

以下、「お客さんを訪ねて-その1」につづく。。。

ネットワークセキュリティ関係者の部屋 > ネットワークセキュリティ実践劇場 > お客さんを訪ねる前に-その2