お品書き

お品書き

はじめに ファイアウォール アドレス変換 アクセス制御 アクセスポリシー ネットワーク攻撃 案件事例 こんな案件が来たら 概要設計 詳細設計 導入/運用

ここでは、ファイアウォール構築の案件を受けてパラメータを作成する手順について紹介します。

以下、2人の会話をご覧ください。

| せんぱ~い (^ー^;) |

| ん、どうした~? |

| ヒアリングシートに書いてある内容は何とかパラメータに出来たんですけど、やっぱりそれ以外の設定項目の決め方が良く分かりませ~ん! (´;д;`) |

| たとえば、どんな項目? |

| 大雑把に言うと、「ログ関係」「ネットワーク攻撃関係」「良く分かんない機能」の3つです。 |

| まぁ、そんなもんだろうね。 「ログ関係」っていうのは、どんな内容? |

| 大きく分けて、イベントログと通信ログがあるんですけど。。。 有効にするかどうかって、どうやって決めればいいんですか?(・_・、) |

| イベントログはそんなに大量に出るものじゃないから、有効でいいだろうね。 通信ログは、構築当初は有効にしたほうがいいんじゃないかな。 |

| えっ、何でですか? |

| 通信ログを見れば、その通信がファイアウォールを通過したかどうか分かるからね。 構築時の障害切り分けに役立つんだよ。 |

| なるほど~!(・0・☆) でも、構築後はどうしたらいいんですか? |

| Pingなどのように、本来のサービスと関係ない通信のログは取らないようにしたほうがいいだろうね。 |

| え~、でも、取っておいても損はないんじゃないですか? |

| いや、一般的にログをメモリ内に退避できる量は決まっているので、いっぱいになってしまうと古いログから消去されるんだよ。 |

| こ、これは失礼しました~。ヽ(  ̄д ̄;)ノ じゃ、そのように設定しておきます。 |

| 次に「ネットワーク攻撃関係」だけど。。。 ネットワーク攻撃の内容は覚えてる? |

| はい、大きく分けて4種類あるんでしたよね? |

| そう。で、基本的には全て有効にしたいんだけど、君も前に言っていたように、正規の通信と攻撃を間違えてしまうとマズいよね? |

| はい、それが心配なんです。 だって、間違えたらお客さんの通信が止まっちゃうじゃないですか~?(・_・、) |

| そうだね。 なので、基本的には「これは絶対に攻撃だろ」っていうやつだけを有効にするんだよ。 |

| それはそうですけど。。。 そんなの決められるんですか? |

| まず、間違いなく攻撃だと判断できるのがあっただろう? |

| はい、「死の言葉」系ですよね? これは間違いないです。 |

| もう1つあるよね? |

| あ、「なりすまし」系ですね? これも間違いないですね。 |

| さて、残りの2つだ。 まず、「ピンポンダッシュ」系。 |

| でも、どっちにしても最適な設定値なんて存在しないんですよね? |

| うん、相手はインターネットだからね。 でも、ある程度は決められるぞ。 |

| ホ、ホントですか?(・_・、) |

| 例えばこの案件のように通信相手が不特定多数の場合は、正規に終了しないような色々なアクセスが同じIPアドレスから大量に来るのはおかしいだろう。 |

| ふむふむ(・_・) |

| また、このサイトに来るときは必ずDNSで名前解決してから来るわけだから、IPアドレスを探すような行為もおかしいし。 |

| ふむふむ(・_・) |

| というわけで、ほとんどの「ピンポンダッシュ」系の攻撃は有効にしても支障ないんじゃないかな? |

| な、なるほど~!(・0・☆) 確かにそう言われると、そのとおりのような気がしますね! |

| で、残りの「人海攻撃」系なんだけど。。。 基本的には一緒だけど、「同じIPアドレスから大量のセッションがあったら」という機能は無効にしてね。 |

| えっ、何でですか~? |

| ホントは有効にしたいんだけど。。。 メールサーバなどが大量のキューを吐き出すような場合に、「同じIPアドレスから大量のセッション」になってしまう場合があるので。 |

| は~、色々あるんですねぇ~。(・〇・) 了解しました。 |

| あとは「良く分かんない機能」だっけ? |

| はい、「良く分かんない機能」です。 |

| 多分、要件に関係がある機能と全然関係ない機能に分かれると思うんだけど、実際のところ、全然関係ない機能の方が多くない? |

| いや、そこまでは調べてないですけど。。。 |

| ザックリで構わないので、各機能について大体の使い方を調べてみそ。 特殊な要件に対応するような機能ばかりなので、この案件には関係ないと思うよ。 |

| 了解しました。 マニュアルで調べてみます。 |

| 分からないところは、それぐらい? |

| はい、あとはお客さんから情報が来れば、すぐに反映できるようにしてあります。 |

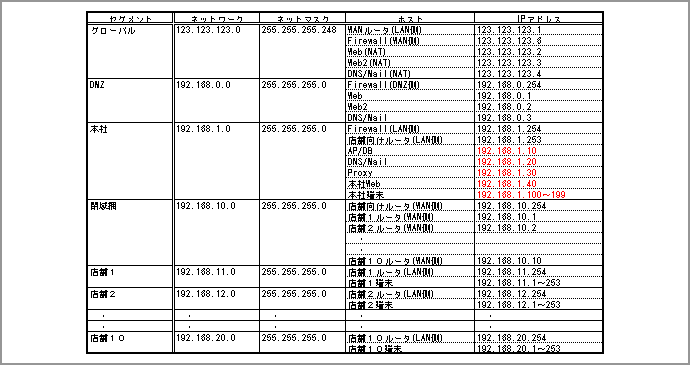

| あ、そうこうしているうちに、お客さんから返事が来たよ。 まず、IPアドレス一覧が来てるね。(..) |

| あ、ちゃんと赤いところが埋まってますね。 |

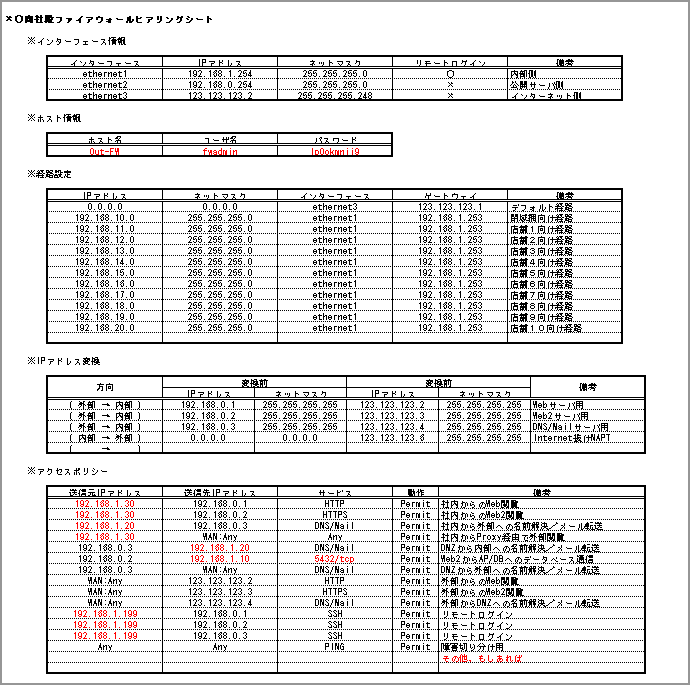

| で、ヒアリングシートも来てるね。(..) |

| こっちも、ちゃんと赤いところが埋まってますね。 |

| これで、今までの話を反映させれば設計は完了だ。 パラメータが完成したら、いよいよ客先への導入作業だね。 |

| せんぱい! わたし、がんばります!p(*゚▽゚*)q |

以上で詳細設計の話は終わりです。

以下、「導入/運用について-その1」につづく。。。

ネットワークセキュリティ関係者の部屋 > ネットワークセキュリティ実践劇場 > 導入/運用について-その1