お品書き

お品書き

はじめに ファイアウォール アドレス変換 アクセス制御 アクセスポリシー ネットワーク攻撃 案件事例 こんな案件が来たら 概要設計 詳細設計 導入/運用

ここでは引き続き、ネットワークを利用した攻撃とその防御について説明します。

以下、2人の会話をご覧ください。

| せんぱ~い (^ー^*) |

| ビクッ!(゚Д゚;) ど、どうした~?(〇o〇;) |

| この前のネットワーク攻撃の続き、教えてくださーい! |

| そ、そうか。確か途中だったよね。 ホッ。ε-(´▽`; |

| でも、最後に言われた一言が、まだ忘れられないんです~!(_ _;) |

| そ、そうか。。。(゚Д゚;) ま、まぁ、なんだ、その、今度昼メシでもおごるから、勘弁してチョ! |

| ホントですか? やったー!ヽ(^▽^@ノ |

| じゃ、気を取り直して。。。 攻撃には大きく分けて4種類ある、というところまではイイよね? |

| はい。4種類とも、ちゃんと覚えてますよ。d(>_< ) |

| で、ここからは製品によって違うんだけど、基本的には4種類ともそれなりに防御する機能は付いているんだ。 |

| 攻撃パターンは決まっているから、防御方法は大体同じなんですよね? |

| そのとおり。 じゃ、まずは「ピンポンダッシュ」系から。 |

| でも、呼び鈴が聞こえたときに誰が呼び鈴を押しているかなんて、分からないですよね? どうやって調べるんですか? |

| いや、現実世界では確かにそうだが、パケットには必ず送信元IPアドレスが書いてあるから、実際には誰から来たのかが分かる。 |

| あ、そういえばそうでした。 でもそれだけじゃ、正規の通信なのか、探られているのかまでは分からないですよね? |

| そうだね。確かに分からない。でも、必ずファイアウォールを通過するような構成になっていれば、ファイアウォールがパケットの送信元IPアドレスを見ることは出来るね。 |

| でもでも、ポリシー上は許可されているわけだから、送信元IPアドレスが分かったところでどうしようもないんじゃないですか? |

| さぁ、そこだ。( ゚Д゚)_σ 例えば、自分の家でピンポンダッシュされたら、まずどうする? |

| う~ん(ーー;) きっと、最初は出ちゃうでしょうね。。。 |

| じゃ、2回目以降はどうだろう? |

| その後すぐに来たら、玄関までは行きますけど、いちおうドアスコープで外を確認するでしょうね。 さらに連続したら、さすがに玄関にも行かなくなると思います。 |

| 基本的にはその考え方と一緒だよ。現実世界と違うのは、通過するパケットの送信元IPアドレスが分かるので、「誰が鳴らしているか」が分かる、という点かな? |

| そっか!(・0・☆) 同じ送信元IPアドレスのパケットがこちらの環境を探るように何度も来ていたら、次回から拒否すればいいんですね? |

| そう( ̄ー ̄) 例えば、普通の端末が一定時間内に大量のSYNパケットを複数の相手に出すなんて、本来あり得ないからね。 |

| なるほど~。でも、これもステートフルインスペクションの話と同じで、何をもって正しいとするかが難しいですね。 管理者の人とか、構築作業中とか、一時的にそういう通信を使いたい場合もあるんじゃ。。。? |

| うん、そのとおり。 それは他の防御機能にも言えることだね。チェックの仕組み自体は単純だから、使う人が指定する条件によって有効にもなるし、無効にもなるんだ。 |

| 「ピンポンダッシュ」系の防御機能では、何か検出条件を変えられるんですか? |

| 設定があるとしたら、「同一IPアドレスから来る単位時間当たりパケットの頻度」かな? |

| じゃ、ゆっくりピンポンダッシュすれば、拒否されないかも。。。?(・o・) |

| そうだね。だけど、時間を掛けさせるというのは割と有効な防御策なんだよ。 |

| なるほど~。 そういえば現実世界でも、空き巣が鍵を開ける努力をするのに費やす時間は決まっているそうですね? |

| そういうこと( ̄ー ̄)( ̄ー ̄) じゃ、次は「人海攻撃」系ね。 |

| もしかして、これもさっきのピンポンダッシュと同じじゃないですか? 同じ送信元IPアドレスから大量のパケットが来るんですよね?( ̄∇ ̄+) |

| そうそうそう( ̄ー ̄)( ̄ー ̄)( ̄ー ̄) 良く分かったね。 |

| じゃ、もしかして同じように「単位時間当たりの頻度」が指定できるとか?(o・ω・o)b |

| おぉ、勘がいいな。 |

| じゃ、もしかして同じようにゆっくりパケットを出すと検出されないとか?(o・ω・o)b |

| おぉ、勘がいいな。と言いたいところだが、さっきとは微妙にニュアンスが違うぞ。(* ̄ー ̄)"b" ゆっくりパケット出したら大量じゃなくて「少量パケット」だから、ほぼ攻撃を封じたことになる。 |

| あらら、調子に乗りすぎました。 てへっ(*^▽^;ゞ |

| まぁ、でもスジはイイぞ。 調子がいいので、次の「なりすまし」に行こう。 |

| う~ん、これは難しいですね。 送信元IPアドレスが分かっても、どうやって「なりすまし」かどうか判断するんでしょう。。。? |

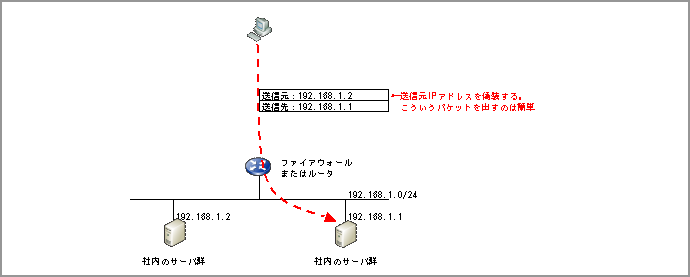

| これは少し難しいので、図に書いてみよう。 例えばこんな構成があったとして。。。(..) |

| このままルータを通過したら、パケットを出した端末ではなくて隣のサーバに戻りのパケットが転送されてしまうわけですね? |

| そう。隣のサーバから見たら、「おまえ、何やってんだヨ~!(゚Д゚)」となるわけだ。 で、この場合、本当に隣からパケットが来た場合とは何が違う? |

| えっと、、、。 パケットが来た経路の違いぐらいしかないと思うんですけど。。。 (;´Д`) |

| おぉ、正解だ!( ̄ー ̄)( ̄ー ̄)( ̄ー ̄)( ̄ー ̄) 横から来ているか、上から来ているかの違いがあるね。 |

| でも、ルータに「横」とか「上」とか言っても分かってくれませんよ? |

| いや、分かってもらう方法があるぞ。 それは、ルーティングテーブルだ! |

| 「ルーティングテーブル」って、経路情報が書いてあるルーティングテーブルのことですか? |

| そう。 ルーティングテーブルの中には、何が書いてある? |

| えっ? ネットワークアドレスとマスクに、インターフェースに、ゲートウェイIPアドレスに、あとはコストとかフラグとか、ですか? |

| Network/Mask | Interface | Gateway | Flag | Mtr |

| 0.0.0.0/0 | ethernet0(上側NIC) | X.X.X.X | Static | 1 |

| 10.0.0.0/24 | ethernet0(上側NIC) | Y.Y.Y.Y | Connect | 0 |

| 192.168.1.0/24 | ethernet1(下側NIC) | 192.168.1.254 | Connect | 0 |

| 最初の2列を見ると、ネットワークがどのインターフェースに紐付けされているかが分かる。 つまり、ルータにとって「横」とか「上」とかいうのが分かるだろう? |

| あっ、確かにそうですね!(・0・☆) さっきの図だと、「192.168.1.0/24」は下のインターフェースに存在しなければならないことになりますね? |

| そうそうそうそうそう( ̄ー ̄)( ̄ー ̄)( ̄ー ̄)( ̄ー ̄)( ̄ー ̄) 経路的には下のインターフェースに向いているはずだから、上から来るのは正しくない、ということになる。 |

| な、なるほど~! 一時はどうなることかと思いましたが、これなら正しく区別できますね! |

| もちろん、手動で「こっちからこれが来たらダメ」と個別に設定していく機器もあるけど、そういう設定がない場合は基本的にこういうチェックをしていると思ってくれ。 |

| 了解です(^-^ゞ |

| で、最後に「死の言葉」の防御方法だけど。。。 これは単にパケット内の情報を見て、「死の言葉」が入っているかどうかを確認するだけだから簡単だ。 |

| えっ、それだけですか? |

| そう、それだけ。 |

| 。。。(・ー・) |

| 。。。(・ー・) |

| な、なんか、最後は簡単でしたね。 (´・ω・`) |

| なんか、尻つぼみになってしまったなぁ~。。。 「なりすまし」を最後に持って来るべきだったか?(_ _; |

| いや、何かのセミナーじゃないんだし。 無理に、最後にオチを持って来なくてもいいんですヨ?( ^ -^)/(-_-;) |

以上でネットワークを利用した攻撃の話は終わりです。

さらに興味のある人は、案件事例「こんな案件が来たら」をご覧ください。。。

ネットワークセキュリティ関係者の部屋 > ネットワークセキュリティ実践劇場 > ネットワークを利用した攻撃-その2